Skelbimas

SSH yra puikus būdas gauti nuotolinę prieigą prie kompiuterio. Panašiai kaip ir FTP, galite prisijungti per SSH FTP Kas yra SSH ir kuo jis skiriasi nuo FTP [technologijos paaiškinimas] Skaityti daugiau kad gautumėte saugią prieigą prie failų serverio su savo mėgstamiausiu FTP klientas Įvaldykite FTP failų perkėlimą visose jūsų svetainėse naudodami „FileZilla“.Daugeliui senų FTP klientų kilo problemų, kai reikėjo persiųsti didelius failus. Programoms buvo įprastas laikas, kurio tikitės, kai kompiuteris stovės ten 15–15... Skaityti daugiau , greitai pasiekti nuotolinius failus ar net prijungti tinklo diską prie kompiuterio. Tačiau SSH yra daugiau nei nuotolinė prieiga prie failų. Prisijungimas per SSH terminale (arba naudojant PuTTY sistemoje „Windows“) suteikia nuotolinę prieigą prie apvalkalo (juk SSH yra „Secure SHell“ trumpinys). Taip aš valdau savo medijos serverį per atstumą.

SSH yra puikus būdas gauti nuotolinę prieigą prie kompiuterio. Panašiai kaip ir FTP, galite prisijungti per SSH FTP Kas yra SSH ir kuo jis skiriasi nuo FTP [technologijos paaiškinimas] Skaityti daugiau kad gautumėte saugią prieigą prie failų serverio su savo mėgstamiausiu FTP klientas Įvaldykite FTP failų perkėlimą visose jūsų svetainėse naudodami „FileZilla“.Daugeliui senų FTP klientų kilo problemų, kai reikėjo persiųsti didelius failus. Programoms buvo įprastas laikas, kurio tikitės, kai kompiuteris stovės ten 15–15... Skaityti daugiau , greitai pasiekti nuotolinius failus ar net prijungti tinklo diską prie kompiuterio. Tačiau SSH yra daugiau nei nuotolinė prieiga prie failų. Prisijungimas per SSH terminale (arba naudojant PuTTY sistemoje „Windows“) suteikia nuotolinę prieigą prie apvalkalo (juk SSH yra „Secure SHell“ trumpinys). Taip aš valdau savo medijos serverį per atstumą.

Kada tu atidarykite prievadus Kas yra uosto persiuntimas ir kaip jis gali man padėti? [MakeUseOf paaiškina] Ar verkiate viduje, kai kas nors jums sako, kad yra prievado persiuntimo problema ir dėl to jūsų blizganti nauja programa neveiks? Jūsų „Xbox“ neleis jums žaisti žaidimų, jūsų torrent atsisiuntimai atsisako... Skaityti daugiau maršrutizatoriuje (tiksliau 22 prievadas) galite ne tik pasiekti SSH serverį iš vietinio tinklo, bet ir iš bet kurios pasaulio vietos.

Tačiau nenorite rizikuoti naudodami silpną slaptažodį autentifikavimui. Jei kas nors gauna prieigą prie jūsų kompiuterio per SSH, jie gauna visišką prieigą prie apvalkalo. Kad būtų aišku, mes to nenorime. Laimei, labai lengva nustatyti visuotinį SSH serverį labai saugiai naudojant raktu pagrįstą autentifikavimą ir visiškai išjungiant slaptažodžio autentifikavimą serveryje.

Ar tai man?

Kyla pagunda atsipalaiduoti dėl asmeninio saugumo. Jei naudojate serverį asmeniniais tikslais, galite manyti, kad žmonės paprasčiausiai nežino apie jūsų serverį ir todėl nebandys į jį įsilaužti. saugumas per nežinomybę. Tai būtų a labai klaidinga prielaida. Kadangi (dauguma) SSH srauto perduodamas 22 prievadu, užpuolikai reguliariai tikrina 22 prievado matomumą atsitiktiniuose IP adresuose, o po to įvyksta brutalios jėgos ataka. Tai vienas iš būdų, kaip sukurti robotų tinklai DDOS atakos Kas yra DDoS ataka? [MakeUseOf paaiškina]Terminas DDoS švilpia praeityje, kai kibernetinis aktyvizmas masiškai pakelia galvą. Tokio pobūdžio išpuoliai patenka į tarptautines antraštes dėl kelių priežasčių. Problemos, kurios sukelia šias DDoS atakas, dažnai yra prieštaringos arba labai... Skaityti daugiau .

Trumpai tariant, jei transliuojate savo SSH serverį internetu (t. y. persiunčiate 22 prievadą), tada taip, tai jums.

Raktu pagrįstų SSH prisijungimų idėja

Raktais pagrįsti SSH prisijungimai remiasi idėja viešojo rakto kriptografija. Būtų per toli, kad paaiškintume subtilybes, bet pabandysime nupiešti paprastą vaizdą apie tai, kas vyksta užkulisiuose.

Toliau nurodytame procese jūsų kliento kompiuteris generuoja du raktus: viešąjį ir privatųjį. Bendra idėja yra ta, kad galite užšifruoti duomenis naudodami viešąjį raktą, bet tik iššifruoti juos naudodami privatų raktą. Mes įdėsime viešąjį raktą į serverį ir paprašysime užšifruoti visą su juo siunčiamą ryšį. Tai užtikrina, kad tik tie klientai, turintys privatų raktą, gali iššifruoti ir nuskaityti duomenis.

1. Įdiekite OpenSSH

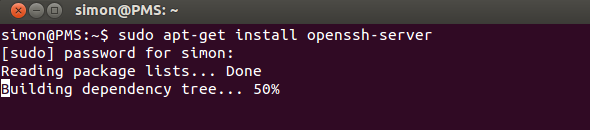

Pirma, mes nustatysime SSH serverį naudodami OpenSSH. Jei jau veikia SSH serveris ir tiesiog norite sužinoti, kaip nustatyti raktu pagrįstą autentifikavimą, galite praleisti šį veiksmą. Norėdami įdiegti OpenSSH serverio programą, naudokite savo mėgstamą paketų tvarkyklę. Paprasčiausias būdas vis tiek gali būti paleisti apt-get komandą iš terminalo.

sudo apt-get install openssh-server

Įveskite slaptažodį, patvirtinkite ir palaukite minutę, kol jis baigs diegti. Sveikiname, dabar turite SSH serverį. (Tai buvo lengva!)

Galite naudoti programą tokią, kokia ji yra, arba redaguoti /etc/ssh/sshd_config jį sukonfigūruoti. Paleiskite vyras sshd_config komandą terminale, kad gautumėte daugiau informacijos. Kitas puikus šaltinis, norint sužinoti daugiau apie OpenSSH, yra atitinkamas Ubuntu pagalbos puslapis.

2. Sukurti raktus

Sugeneruosime raktų rinkinį. Vykdykite šias komandas (pritaikytas iš OpenSSH / raktai Ubuntu pagalbos puslapis).

mkdir ~/.sshchmod 700 ~/.sshssh-keygen -t rsa

Pirmoji komanda sukuria paslėptą katalogą „.ssh“ jūsų namų aplanke, antroji komanda pakeičia aplanko prieigos teises, o trečioji komanda iš tikrųjų sugeneruoja RSA raktai. Pirmiausia jūsų bus paprašyta įrašyti raktus (palikite tuščią ir paspauskite Enter, kad išsaugotumėte numatytoje vietoje), o antra – slaptafrazės.

Ši slaptafrazė toliau užšifruoja jūsų kompiuteryje saugomą privatųjį raktą, iš esmės suteikiant daugiau laiko apsaugoti SSH serverį, jei jūsų privatus raktas kada nors būtų pavogtas. Įsitikinkite, kad pasirinkote slaptafrazę, kurią galėsite atsiminti, nes turėsite ją įvesti, kai bandysite naudoti raktą.

3. Perkelkite viešąjį raktą

Tada turėsite perkelti viešąjį raktą, kurį sugeneravote atlikdami ankstesnį veiksmą, į SSH serverio kompiuterį. Jei jūsų kliento kompiuteryje taip pat veikia „Linux“, tai galima labai lengvai pasiekti paleidus toliau pateiktą komandą (pakeičiant

ssh-copy-id @

Jei jūsų klientas nepalaiko komandos ssh-copy-id, galite naudoti toliau pateiktą komandą. Tai šiek tiek sudėtingesnė, tačiau iš esmės pasiekiami tie patys rezultatai.

katė ~/.ssh/id_rsa.pub | ssh @ "mkdir ~/.ssh; katė >> ~/.ssh/authorized_keys"

Jūsų bus paprašyta įvesti SSH serverio vartotojo slaptažodį. Jei komandos vykdomos be klaidų, jūsų viešasis raktas bus nukopijuotas į serverį.

4. Išjungti slaptažodžio autentifikavimą

Atkreipkite dėmesį, kad jūsų sistema vis tiek nėra saugesnė nei atlikus pirmąjį veiksmą. Nors bent vienas klientas sukonfigūruotas naudoti raktu pagrįstą autentifikavimą, tai vis tiek palieka vietos kitiems klientams prisijungti naudojant slaptažodį. Norėdami baigti, visiškai išjungsime slaptažodžio autentifikavimą. Po šio žingsnio, tik kompiuteriai, kuriems buvo atliktas aukščiau nurodytas procesas, gali prisijungti prie jūsų SSH serverio.

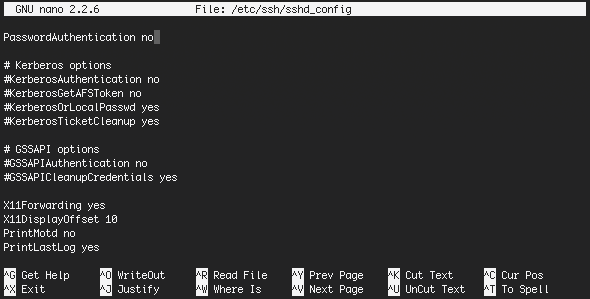

Norėdami išjungti slaptažodžio autentifikavimą, redaguokite /etc/ssh/sshd_config failą savo mėgstamame redaktoriuje. Vienas iš paprasčiausių būdų redaguoti apribotą failą yra terminalo naudojimas. (Aš esu iš dalies nano, bet galite naudoti tai, kas jums patogiausia.)

sudo nano /etc/ssh/sshd_config

Apie 40 eilučių nuo failo apačios rasite

#PasswordAuthentication taip

Pašalinkite skaičiaus ženklą (#) ir pakeiskite nustatymą į „ne“, kaip nurodyta toliau.

Slaptažodis Autentifikavimo Nr

Galutinis failas turėtų atrodyti maždaug taip:

Išsaugokite failą paspausdami CTRL + X. Patvirtinkite redagavimą ir failo pavadinimą, ir jūs beveik baigsite. Tiesiog iš naujo paleiskite SSH serverį, kad paleistumėte jį naudodami šiuos naujus nustatymus.

sudo iš naujo paleiskite ssh

Taip pat pastebėsite, kad jūsų klientas nustos prašyti slaptafrazės, kad iššifruotų jūsų raktą, jei slaptažodžio autentifikavimas išjungtas serveryje. Dabar, kai turite saugų SSH serverį, kaip ketinate jį naudoti? Kaip saugus failų serveris, nuotolinis apvalkalas ar persiųsti kitas paslaugas per SSH? Praneškite mums toliau pateiktame komentarų skyriuje!

Vaizdo kreditas: Shutterstock

Esu rašytoja ir kompiuterių mokslų studentė iš Belgijos. Visada galite padaryti man paslaugą pateikę gerą straipsnio idėją, knygos rekomendaciją ar recepto idėją.