Skelbimas

Jūs einate į prekybos centrą, o kamera ant lubų nukreipia jūsų veidą į įmonės pagrindinį pagrindą veido atpažinimas 5 žavios paieškos sistemos, ieškančios veidųYra paieškos sistemų, kurios ką nors gali rasti iš jų nuotraukos. Čia yra keli veido atpažinimo paieškos varikliai. Skaityti daugiau analizė. Jūs prisijungiate prie „Facebook“, o pagrindinis kompiuterio registratorius el. Paštu siunčia slaptažodžius slapto saugumo pastatui Pekine. Ar tai skamba kaip filmo scenos? Patikėkite ar ne, jie gali su jumis vykti kiekvieną dieną.

Daugelis žmonių pamiršta būdus, kuriais jie stebimi beveik kiekvieną dieną, tam tikru savo gyvenimo aspektu. Tai gali būti verslas parduotuvėje, pinigų gavimas iš bankomato ar net kalbėjimasis savo mobiliuoju telefonu einant miesto gatve.

Pirmasis žingsnis siekiant apsisaugoti yra suprasti didžiausias realiai egzistuojančias stebėjimo grėsmes. Kitas žingsnis yra atsargumo priemonių apsisaugojimas nuo jų. Šiame straipsnyje sužinosite apie tas stebėjimo grėsmes ir keletą būdų nuo jų apsisaugoti.

Veido atpažinimas

Pirmieji įtarimai, kad vartotojų priežiūros pasaulyje kažkas negerai, atsirado 2013 m. Lapkričio mėn., Kai pranešė „The Guardian“ kad JK mažmenininkas „Tesco“ rinkodaros tikslais diegė pažangią veido nuskaitymo technologiją, vadinamą „OptimEyes“.

Sistemos ketinimas peržengė tipišką apsaugos kameros „AtHome“ kamera nemokamai: paverskite bet kurį kompiuterį saugos kamera naudodami „iPhone“ Skaityti daugiau galite rasti parduotuvėse. Vietoje to reikėjo nuskaityti benzino klientų akis, kad būtų galima nustatyti amžių ir lytį, kad būtų galima pateikti tikslines reklamas į degalinėse įrengtus ekranus.

Tokios technologijos naudojimas tik plėtėsi. Tokios įmonės kaip Veidas pirmas siūlyti stebėjimo technologijas mažmenininkams, naudojantiems pažangias veido atpažinimo technologijas, kad būtų galima atpažinti žinomus parduotuvių dalyvius ir įspėti parduotuvių vadovus apie jų buvimą. Ši technologija taip pat naudojama žinomiems pakartotiniams „geriems“ klientams, kad jie galėtų gauti VIP gydymą - įsitikindami, kad ateityje grįš į parduotuvę.

Mažmenininkams ši technologija yra perspektyvi, tačiau tai kelia nerimą vartotojų ir privatumo teisių gynėjų privatumo reikalams. Dar 2012 m., Kai tai iš pradžių baigėsi, vartotojų sąjunga paskelbė atvirą laišką Federalinei prekybos komisijai (FPK), patarti agentūrai, kad ši technologija, nors ir labai naudinga mažmeninės prekybos ir reklamos pramonei, gali sukelti labai rimtų privatumo problemų vartotojai.

„Visur naudojamas veido atpažinimo prietaisų montavimas prekybos centruose, prekybos centruose, mokyklose, gydytojų skyriuose ofisai ir miesto šaligatviai gali rimtai pakenkti asmens norui ir lūkesčiams anonimiškumas. “

Vartotojų sąjunga atkreipė dėmesį, kad tokios technologijos, skirtos vaikams, gali padaryti nutukimą dabartiniam jaunimui epidemija blogėja, o paaugliams, vartojantiems svorio metimo produktus, gali pablogėti paauglių savivertės problemos. Labiausiai rimta problema yra tai, kad nėra gairių, draudžiančių įmonėms rinkti ir saugoti tokią stebėjimo informaciją apie jus ir jūsų pirkimo elgseną.

„Veido aptikimo ir atpažinimo programinė įranga vartotojams galėtų suteikti daug apčiuopiamos naudos. Tuo pat metu negalime ignoruoti fakto, kad šios technologijos kelia didelę riziką privatumui ir kelia didelę grėsmę vartotojų teisei į anonimiškumą “.

Kitą kartą eidami apsipirkti, nepamirškite tų viršutinių kamerų, stebinčių kiekvieną jūsų judesį!

Internetinės kameros įsilaužimas

2014 m. Gegužės mėn. JAV pareigūnai areštavo 90 žmonių, kurie buvo organizacijos, vadinamos „Blackshades“, dalimi. „Blackshades“ gamino ir pardavė programinę įrangą, leidžiančią įsilaužėliams prisijungti prie bet kurio kompiuterio, kuriame veikia „Microsoft Windows“, ir valdyti internetinę kamerą. Vienas kolegijos studentas netgi buvo areštuotas dėl programinės įrangos naudojimo fotografuoti nuogas nuotraukas iš Miss Teen USA.

Jei jums įdomu, ar jums tai turėtų rūpėti, atsižvelkite į tai, kad organizacija pardavė tūkstančiai egzempliorių, kurių bendra pardavimo apimtis - 350 000 USD, o apytiksliai 700 000 aukų iš 100 šalių nuo 2010 m. Taip, kažkam tai tikrai įmanoma nulaužkite savo internetinę kamerą, kaip neseniai paaiškino Jamesas Kaip lengva kam nors nulaužti savo internetinę kamerą? Skaityti daugiau .

Baisi programinės įrangos dalis yra ta, kad jautri ne tik internetinė kamera. Piratai gauna prieigą prie klavišų paspaudimų ir slaptažodžių, jie gali daryti ekrano kopijas ir pasiekti jūsų kompiuterio failus. Vienintelis saugumas, galintis palengvinti jūsų mintis, yra tas, kad aukas reikia apgauti, kad jos iš tikrųjų paspaustų kenksmingą nuorodą, įdiegiančią pažeidžiančią programinę įrangą. Jei pakankamai protingai nustatote sukčiavimo el. Laiškus ir vengiate spustelėti įtartinas internetines nuorodas, galbūt galėsite apsisaugoti nuo šios ypatingos grėsmės.

Atrodo paprasta, jei norite būti teisingi? Na, pagalvok dar kartą.

2014 m. Gruodžio mėn. Telegrafo rašytoja Sophie Curtis paklausė jos „etinio įsilaužėlio“ draugo Johno Yeo, Pasitikėjimo banga, norėdami įsilaužti į jos kompiuterį. Piratai nenuilstamai dirbo, kad sužinotų kuo daugiau apie Sophie internete, ir galiausiai sukūrė apgaulingus el. Laiškus, kuriuose apgavo Sophie spustelėjus - iškart užkrėsdamas savo nešiojamąjį kompiuterį ir suteikdamas įsilaužėliams prieigą prie visko, įskaitant ją internetinė kamera. Net žmonės, kurie mano, kad yra atsparūs tokiai taktikai, gali būti apgauti.

Netikrų ląstelių bokštai

2014 m. Rugsėjo mėn. Pradėjo sklisti gandai apie vadinamuosius „netikrų mobiliųjų telefonų bokštus“, kurie, kaip įtariama, perėmė mobiliųjų telefonų ryšius visoje šalyje. Šiuos bokštus patvirtino tyrėjas Aaronas Turneris, taip pat mobiliosios saugos firmos „Integricell“ savininkas.

Aaronas Turneris „The Blaze“ pasakojo, kad nelyginiai bokštai buvo įrengti taip, kad pažodžiui apgauti mobiliuosius telefonus manytų, kad suklastotas bokštas yra vienintelis prieinamas bokštas vietiniame rajone.

„Šie bokštai suklaidina jūsų telefoną sakydami:„ Aš turiu su jumis pasikalbėti 9-1-1 informacija “, bet tada to nėra.“

Anot Turnerio, bokštai, daugiausia sutelkti Pensilvanijoje ir Vašingtono miesto centre, galėtų tiesiogine prasme „nutraukti jūsų ryšį“ ir pamatyti, kas vyksta telefonu.

Keli kiti tyrėjai patvirtino „susidūrimus“ su netikrų ląstelių bokštais - vis dėlto realių nuotraukų nepavaizdavo apie realius ląstelių bokštus bet kurioje konkrečioje vietoje. Buvo klausimų, ar nelyginis „perėmėjų“ bokštas yra dar viena plataus masto federalinės priežiūros programos ranka, jau sulaukianti nuolatinės visuomenės kritikos. Kiti įtarė, kad bokštai gali būti tarptautinės šnipinėjimo programos dalis.

„Wall Street Journal“ pasirodė tik po dviejų mėnesių, lapkričio mėn sulaužė naujienas kad Teisingumo departamentas - iš esmės policijos institucijos visoje tautoje - faktiškai talpino suklastoti mobiliųjų telefonų „bokštai“ lėktuvuose naudojant įrenginį, vadinamą DRTBOX, pravarde „šiukšlių dėžė“. Pagaminta „Digital Receiver Technology“ („Boeing“ dukterinė įmonė) įrenginys atrodo kaip ląstelių bokštas į mobiliuosius telefonus ir vykdo „vidurio žmogaus ataką“, kad iš tų telefonų išgautų registracijos informaciją.

Valdžia skraidė tais lėktuvais aplink didmiesčius, norėdama surinkti kuo daugiau informacijos apie mobilųjį telefoną.

Lėktuvuose yra įtaisai - kai kurie teisėsaugos pareigūnams vadinami „šiukšliadėžėmis“ dėl „Boeing Co.“ padalinio inicialų, kurie gamina juos - kurie imituoja didelių telekomunikacijų firmų mobiliųjų telefonų bokštus ir apgaudinėja mobiliuosius telefonus pranešdami apie savo unikalią registraciją informacija. “

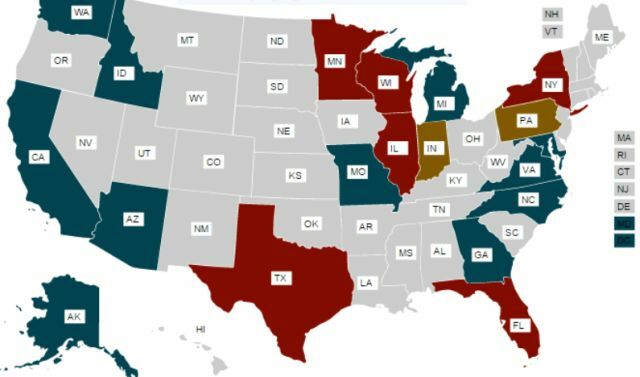

Identifikavus asmens mobiliojo telefono „tapatybę“ ir informaciją apie buvimo vietą, teisėsauga galėtų aptikti ir atsekti bet kurį mobilųjį telefoną turintį pilietį. Amerikos piliečių laisvių sąjunga (ACLU) išspausdino viešai prieinamus dokumentus apie jų naudojimą Valstybės ir vietos policija „pritvirtino“ įrenginius ir paskelbė žemėlapį, kuriame rodoma, kur šiuo metu yra prietaisai naudoti.

Technologijoms tobulėjant greičiau, nei gali išlaikyti įstatymai, valdžios institucijos pasinaudoja visomis spragomis, kad surinktų kuo daugiau duomenų. Galite sužinoti daugiau apie šias pastangas ir pastangas jas slėpti ACLU tyrimo puslapis. Jei gyvenate bet kurioje spalvotoje žemėlapio vietoje, tikėtina, kad jūsų mobiliojo telefono duomenys yra nustatyti, o jūsų buvimo vietą surinko vietos ar valstijos teisėsauga.

Kinijos kibernetinis įsilaužimas

Jei manote, kad jus šnipinėja tik jūsų vyriausybė, pagalvokite dar kartą. 2014 m. Spalio pabaigoje „The Washington Post“ paskelbė, kad saugumo tyrimų komanda nustatė modernią Kinijos elektroninio šnipinėjimo grupę pavadinimu „Axiom“, kuri buvo nukreipimas į Vakarų vyriausybines agentūras siekiant surinkti visą žvalgybinę informaciją apie Kinijos vidaus ir tarptautinę politika.

Spalio viduryje, prieš paskelbiant „Washington Post“, FTB iš tikrųjų paskelbė įspėjimą JAV pramonei, kad būtų įspėti apie pažengusią Kinijos įsilaužėlių grupę vykdoma neskelbtinos ir patentuotos informacijos iš JAV kompanijų ir vyriausybės rinkimo kampanija agentūros.

FTB duomenimis, naujoji grupė yra antras valstybės remiamas padalinys, sekamas anksčiau saugumo ekspertai atskleidė kitą vyriausybės įsilaužimo padalinį, vadinamą Žmonių išvadavimo armija 61398 vienetas. Grupė „Axiom“ veikia mažiausiai ketverius metus, specialiai orientuodama į pramonės ir ekonominius interesus Vakarų šalyse.

Svarbus dalykas, kurį čia reikia suprasti, yra tai, kad jei dirbate didelėje korporacijoje, turinčioje gerai apsaugotas nuosavybės paslaptis, jums gali padėti „Axiom“ grupė. Čia pateikiami vadinamieji „nulio dienų išnaudojimai“ „Microsoft“ operacinėje sistemoje „Windows“ - tai viena iš sudėtingesnių ir pažangiausių įsilaužimo būdų. Infiltruodama įmonę ar vyriausybinę agentūrą per bet kurio darbuotojo kompiuterį, grupė gali mėginti gauti prieigą prie tinklo ar sistemos prieigos ir potencialiai gauti prieigą prie jautrių ir vertingų pramonės įmonių paslaptys.

Nemanote, kad jūsų kompiuteris yra vertingas šių įsilaužėlių taikinys? Tai yra. Taigi dirbkite su savo įmonės saugumo grupe ir būtinai rimtai atsižvelkite į saugumo taisykles ir politiką.

Pramoninis šnipinėjimas verslo konferencijose

Jūsų įmonė nusprendžia išsiųsti jus į šių metų pramonės konferenciją. Gal tai CES ar kita tikrai šaunių technologijų konferencija. Susikrovę savo kelionei reikalingus daiktus, prisimenate atsinešę savo nešiojamąjį kompiuterį, įmonės pateiktą mobilųjį telefoną ir, žinoma, atminties kortelę, kurioje yra keletas svarbiausių jūsų darbo failų. Daugelis žmonių jaudindamiesi leidžiasi į komandiruotę ir mato tiek daug nuostabių technologijų, kaip niekada akimirką pagalvokite, kad jie gali pateikti savo įmonės konkurencinį pranašumą rinkoje rizikuoti.

Kaip tai? Netinkamai saugos kompanijos nešiojamuosius kompiuterius, mobiliuosius telefonus ir duomenis keliaudami. Tarptautinės šnipinėjimo grupės žino, kad kelionės yra tada, kai įmonės darbuotojai yra pažeidžiamiausi, todėl konferencijos yra pagrindinis pramonės intelekto rinkimo tikslas.

Keliaujant ir lankantis konferencijose yra tiek daug saugumo trūkumų, todėl svarbu jų laikytis atsižvelgdami į tai, imkitės tinkamų priemonių apsisaugoti prieš tapdami pramonės auka šnipinėjimas.

- Rengiant vaizdo konferencijų susitikimus nesaugių viešbučių tinkle, konfidenciali informacija gali būti perduodama protingiems įsilaužėliams.

- Nešiojamųjų kompiuterių ar mobiliųjų telefonų vagystės iš viešbučio kambarių gali suteikti agentams nuosavybės teises į įmonės informaciją, saugomą tuose įrenginiuose.

- Naudokitės mūsų patarimų sąrašu apsauga nuo vyriausybės priežiūros Kaip apsisaugoti nuo vyriausybės mobiliųjų telefonų priežiūros [„Android“]Pripažinkime, šiomis dienomis tikimybė, kad jus kažkas stebi, auga visą laiką. Aš nesakau, kad visi, visur, susiduria su mobiliųjų telefonų stebėjimo grėsme, tačiau jų yra daugybė ... Skaityti daugiau savo mobiliojo telefono.

- Naudodami įmonės nešiojamąjį kompiuterį atviroje viešojoje erdvėje, šnipai gali stebėti jūsų veiklą iš paskos.

- Telefoniniai pokalbiai apie opius įmonės reikalus viešoje erdvėje suteikia galimybę bet kam perklausyti pokalbį, stovint netoliese.

- Pristatymas pramonės konferencijoje gali nutekinti konfidencialią įmonės informaciją, jei prieš tai netinkamai „šveitėte“ šias prezentacijas.

2014 m., Carlas Roperis parašė knygą pavadinimu „Prekių paslapčių vagystės, pramoninis šnipinėjimas ir Kinijos grėsmė“, kur jis paaiškino, kad kai kurie kinai pramoninio šnipinėjimo pastangos iš tikrųjų yra skirtos techninės informacijos rinkimui iš viešai prieinamų prezentacijų, esančių konferencijos.

„Konferencijos tokiomis temomis kaip kompozicinės medžiagos, raketos, inžinieriai, lazeriai, kompiuteriai, jūrų technologijos, kosmoso, mikroelektronika, chemijos inžinerija, radarai, ginkluotė ir optinės komunikacijos yra tik keletas įdomesnių dalykų, kuriuos bandys kinai dalyvauti. Šio tipo konferencijų duomenys bus vienas reikšmingiausių indėlių į jų projektus. “

Diskutuotina, ar vis dėlto viešoje konferencijoje pateikta informacija gali suteikti šnipinėjimo agentams komercinių paslapčių prastai išvalyti (arba visiškai necenzūruoti) pristatymai gali netyčia atskleisti labai didelius įkalčius apie korporacijos prekybą paslaptys.

Laimei, yra būdų apsisaugoti. Jei rengiate pristatymą savo įmonei, visada perduokite pristatymą savo įmonės Ryšių departamentui arba Teisės skyriui. Kai kurios įmonės gali reikalauti, kad visi išoriniai ryšiai būtų patvirtinti vieno ar abiejų departamentų. Nepamirškite to padaryti, nes tai gali jums brangiai kainuoti jūsų darbą.

- Pasinaudoti nešiojamojo kompiuterio vagystės signalizacija „LAlarm“ nešiojamasis kompiuteris leidžia pavogti nešiojamąjį kompiuterį Skaityti daugiau įrenginius ar programinę įrangą, kuri įspės visus netoliese esančius asmenis, jei nešiojamasis kompiuteris bus išimtas iš ten, kur palikote.

- Įsitikinkite, kad užrakinote nešiojamąjį kompiuterį ir ar jame yra jūsų informacijos tinkamai užšifruotas Kaip apsaugoti ir užšifruoti informaciją, jei jūsų nešiojamas kompiuteris pavogtas [Mac] Skaityti daugiau . Tai padarę dramatiškai sumažinsite šnipinėjimo pavojų, kylantį dėl nešiojamųjų kompiuterių vagysčių.

- Jei turite atsinešti atminties kortelę, būtinai apsaugokite ją slaptažodžiu Kaip užšifruoti „Flash Drive“: 5 slaptažodžio apsaugos įrankiaiNorite išmokti užšifruoti „flash drive“? Čia yra geriausi nemokami įrankiai, skirti apsaugoti slaptažodį ir apsaugoti nykščio pavarą. Skaityti daugiau , arba užšifruoti Užšifruokite savo USB atmintinę naudodami „Truecrypt 6.0“ Skaityti daugiau su tokia programine įranga kaip Truecrypt.

- Padidinkite savo mobiliojo telefono užrakto ekrano saugumą. Kristianas pasiūlė puikų ekrano užrakto patarimai Pagerinkite „Android“ užrakinimo ekrano saugumą naudodamiesi šiais 5 patarimaisGalbūt jūs skaitote šį mąstymą: „Ne, ačiū„ MakeUseOf “, mano„ Android “yra apsaugota ekrano užrakinimo schema - mano telefonas neįmanomas!“ Skaityti daugiau už tai įvykdyti.

- Naudokite savo nešiojamąjį kompiuterį toje vietoje, kur niekas negali stovėti ar sėdėti už tavęs ir matyti ekrano. Tai atrodo sveikas protas, tačiau per daug žmonių nekreipia dėmesio.

„Kihara“ neseniai pateikė išsamų papildomų patarimų ir apsaugos priemonių, kuriomis galite naudotis, sąrašą apsisaugokite nuo nelegalaus šnipinėjimo Kaip apsisaugoti nuo neetiško ar neteisėto šnipinėjimoManote, kad kažkas jus šnipinėja? Štai kaip sužinoti, ar šnipinėjimo programa yra jūsų kompiuteryje ar mobiliajame įrenginyje, ir kaip ją pašalinti. Skaityti daugiau . Verta perskaityti.

Būkite atsargūs, bet nenusiminkite

Žinojimas apie visus šnipinėjimo būdus, kuriuos kasdien naudojate, dar nereiškia, kad turite nuolat jaudintis, kas jūsų klauso, skaito jūsų el. Laiškus ar stebi jūsų buvimo vietą. Ką tai reiškia, kad jūs visada turite žinoti apie savo aplinką ir tai, kaip naudojatės technologija perduodant informaciją, kuri, jūsų nuomone, yra jautri arba labai jautri Asmeninis.

Yra daugybė būdų, kaip išvengti stebėjimo bandymų - net jūsų vyriausybės bandymų - naudojant užšifruotus išteklius, kai kalbate apie neskelbtiną informaciją, arba tiesiog priprantate prie informacijos. jūsų kompiuterio saugos aplinką 5 geriausi patarimai, kaip išvengti, kad kas nors jus stebėtų atsisiunčiant torrentus Skaityti daugiau dideliu būdu.

Tačiau kai įdiegsite visas savo apsaugos priemones, nustokite jaudintis. Gyvenkite patogiai, žinodami, kad ėmėtės tinkamų priemonių apsisaugoti.

Duc Dao per „Shutterstock“, Matejus Kastelicas per „Shutterstock“

Ryanas turi elektros inžinerijos bakalauro laipsnį. Jis 13 metų dirbo automatikos inžinerijoje, 5 metus IT srityje, o dabar yra programų inžinierius. Buvęs „MakeUseOf“ generalinis redaktorius, jis kalbėjo nacionalinėse duomenų vizualizacijos konferencijose ir buvo rodomas per nacionalinę televiziją ir radiją.