Skelbimas

Kaskart pasirodo naujas kenkėjiškų programų variantas, kaip greitas priminimas, kad saugumo sumetimai visada auga. „QakBot“ / „Pinkslipbot“ bankų Trojos arklys yra vienas iš jų. Kenkėjiška programinė įranga, nesusijusi su bankininkystės duomenų rinkimu, dabar gali išlikti ir veikti kaip valdymo serveris - ilgai po to, kai apsaugos produktas nustoja naudoti savo pirminę paskirtį.

Kaip OakBot / Pinkslipbot išlieka aktyvus? Ir kaip jūs galite visiškai pašalinti jį iš savo sistemos?

„QakBot“ / „Pinkslipbot“

Šis bankininkystės Trojos arklys eina dviem pavadinimais: „QakBot“ ir „Pinkslipbot“. Pati kenkėjiška programa nėra nauja. Pirmą kartą ji buvo dislokuota 2000-ųjų pabaigoje, tačiau vis dar kelia problemų po dešimtmečio. Dabar „Trojos arklys“ gavo atnaujinimą, kuris pratęsia kenkėjišką veiklą, net jei saugos produktas sumažina jo pradinę paskirtį.

Infekcija naudoja universalųjį „plug-and-play“ (UPnP), kad atidarytų uostus ir leistų įeiti iš bet kurio interneto nario. Tada „Pinkslipbot“ naudojamas bankinių duomenų rinkimui. Įprastas kenksmingų įrankių rinkinys: klavišų kaupikliai, slaptažodžių vagystės, MITM naršyklės išpuoliai, skaitmeninių sertifikatų vagystės, FTP ir POP3 kredencialai ir dar daugiau. Kenkėjiška programinė įranga kontroliuoja robotų tinklą, kuriame yra daugiau kaip 500 000 kompiuterių. (

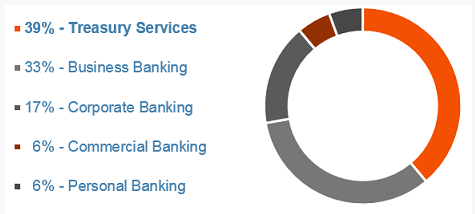

Kas vis tiek yra robotas? Ar jūsų kompiuteris yra zombis? Bet koks vis dėlto yra „Zombie“ kompiuteris? [„MakeUseOf“ paaiškina]Ar kada susimąstėte, iš kur kyla visas interneto šlamštas? Tikriausiai kasdien gaunate šimtus šlamšto filtruotų nepageidaujamų el. Laiškų. Ar tai reiškia, kad ten šimtai ir tūkstančiai žmonių sėdi ... Skaityti daugiau )Kenkėjiška programinė įranga daugiausia nukreipta į JAV bankų sektorių. 89 proc. Užkrėstų prietaisų randami iždo, verslo ar komercinėse bankų įstaigose.

Naujas variantas

„McAfee Labs“ tyrėjai atrado naujasis „Pinkslipbot“ variantas.

„Kadangi„ UPnP “daro prielaidą, kad vietinės programos ir įrenginiai yra patikimi, jis nesiūlo jokių apsaugos priemonių ir yra linkęs į bet kokį tinklo užkrėstą kompiuterį. Pastebėjome kelis „Pinkslipbot“ valdymo serverio tarpinius serverius, esančius skirtinguose kompiuteriuose tuose pačiuose namuose tinklą, taip pat tai, kas atrodo viešas „Wi-Fi“ interneto prieigos taškas “, - sako„ McAfee Anti-Malware “tyrėjas Sanchitas Karve. „Kiek mes žinome,„ Pinkslipbot “yra pirmoji kenkėjiška programinė įranga, kurioje užkrėsti kompiuteriai naudojami kaip HTTPS pagrįsti valdymo serveriai, ir antroji vykdomoji programa, pagrįsta kenkėjiška programine įranga, naudojama„ UPnP “uosto persiuntimui po liūdnai pagarsėjęs „Conficker“ kirminas 2008 m. “

Todėl „McAfee“ tyrimų komanda (ir kiti) bando tiksliai nustatyti, kaip užkrėstas aparatas tampa įgaliotuoju asmeniu. Tyrėjai mano, kad svarbų vaidmenį vaidina trys veiksniai:

- IP adresas yra Šiaurės Amerikoje.

- Didelės spartos interneto ryšys.

- Galimybė atidaryti prievadus interneto šliuzuose naudojant UPnP.

Pvz., Kenkėjiška programinė įranga atsisiunčia vaizdą naudodama „Comcast'sSpeed Test“ paslaugą, kad dar kartą patikrintų, ar yra pakankamai pralaidumo.

Kai „Pinkslipbot“ suranda tinkamą tikslinį kompiuterį, kenkėjiška programa išduoda paprastą paslaugų aptikimo protokolo paketą, kad galėtų ieškoti interneto šliuzo įrenginių (IGD). Savo ruožtu tikrinamas IGD ryšys, o teigiamas rezultatas matomas kuriant uosto persiuntimo taisykles.

Todėl, kai kenkėjiškų programų autorius nusprendžia, ar kompiuteris tinkamas užkrėsti, „Trojan“ dvejetainis failas atsisiunčiamas ir įdiegiamas. Tai yra atsakingas už valdymo serverio tarpinio serverio ryšį.

Sunku išnaikinti

Net jei jūsų antivirusinis ar kenkėjiškų programų rinkinys sėkmingai aptiko ir pašalino „QakBot“ / „Pinkslipbot“, yra tikimybė, kad jis vis dar tarnauja kaip kenkėjiškų programų valdymo serverio tarpinis serveris. Jūsų kompiuteris vis tiek gali būti pažeidžiamas, net nesuprasdamas.

„„ Pinkslipbot “sukurtos prievadų peradresavimo taisyklės yra per daug bendros, kad jas būtų galima pašalinti automatiškai, nerizikuojant dėl netyčinių tinklo konfigūracijų. Ir kadangi dauguma kenkėjiškų programų netrukdo peradresavimui į uostą, apsaugos nuo kenkėjiškų programų sprendimai negali atšaukti tokių pokyčių “, - sako Karve. „Deja, tai reiškia, kad jūsų kompiuteris vis tiek gali būti apsaugotas nuo išorinių išpuolių, net jei jūsų antimonware produktas sėkmingai pašalino visus„ Pinkslipbot “dvejetainius failus iš jūsų sistemos.“

Kenkėjiška programinė įranga turi sliekų galimybes Virusai, šnipinėjimo programos, kenkėjiškos programos ir kt. Paaiškinta: internetinių grėsmių supratimasKai pradedi galvoti apie visus dalykus, kurie gali suklysti naršant internete, žiniatinklis pradeda atrodyti kaip gana bauginanti vieta. Skaityti daugiau , o tai reiškia, kad jis gali savarankiškai daugintis naudodamas bendro naudojimo tinklo diskus ir kitas nuimamas laikmenas. Pasak „IBM X-Force“ tyrėjų, jis sukėlė „Active Directory“ (AD) lokautus, priversdamas paveiktų bankų organizacijų darbuotojus neprisijungti prie interneto kelioms valandoms vienu metu.

Trumpas šalinimo vadovas

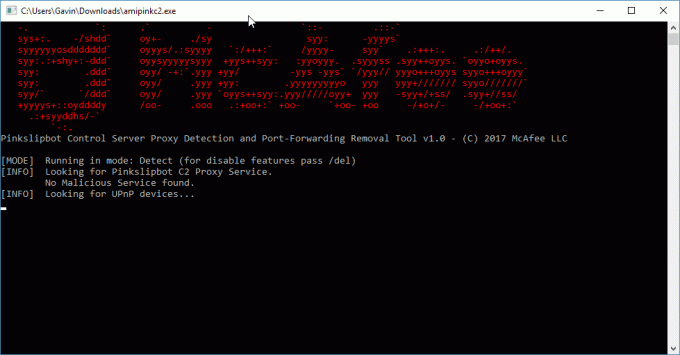

McAfee išleido „Pinkslipbot Control Server“ tarpinio serverio aptikimo ir prievadų persiuntimo pašalinimo įrankis (arba PCSPDPFRT, trumpai... juokauju). Įrankį galima atsisiųsti Štai čia. Be to, yra trumpas vartotojo vadovas čia [PDF].

Atsisiuntę įrankį, dešiniuoju pelės mygtuku spustelėkite ir Vykdyti kaip administratorius.

Įrankis automatiškai nuskaito jūsų sistemą „aptikimo režimu“. Jei nėra jokios kenksmingos veiklos, įrankis automatiškai užsidarys nekeisdamas jūsų sistemos ar maršrutizatoriaus konfigūracijos.

Tačiau jei įrankis aptinka kenksmingą elementą, galite tiesiog naudoti /del komanda išjungti ir pašalinti uosto persiuntimo taisykles.

Vengimas aptikti

Šiek tiek keista matyti šio rafinuotumo bankininkystės Trojos banką.

Be minėto „Conficker“ kirmino, „informacijos apie kenksmingos programinės įrangos netinkamą naudojimąsi„ UPnP “yra nedaug“. Kalbant tiksliau, tai yra aiškus signalas, kad IoT įrenginiai, naudojantys UPnP, yra didžiulis taikinys (ir pažeidžiamumas). Kai internetinio interneto įrenginiai tampa visur paplitę, turite sutikti, kad elektroniniai nusikaltėliai turi auksinę galimybę. (Net jūsų šaldytuvas rizikuoja! „Samsung“ išmanusis šaldytuvas tiesiog įsibėgėjo. O kaip su likusiais jūsų protingais namais?„Samsung“ išmaniojo šaldytuvo pažeidžiamumą atrado JK įsikūrusi „infosec“ įmonė „Pen Test Parters“. „Samsung“ įdiegė SSL šifravimą netikrina sertifikatų galiojimo. Skaityti daugiau )

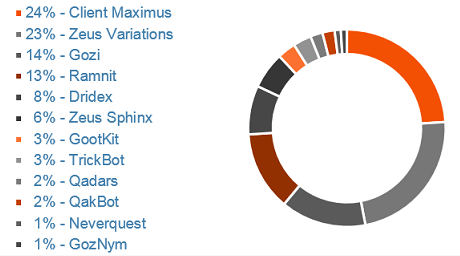

Tačiau nors „Pinkslipbot“ pereina į sunkiai pašalinamą kenkėjiškų programų variantą, ji vis dar užima 10 vietą tarp labiausiai paplitusių kenkėjiškų programų rūšių. Aukščiausią vietą vis dar išlaiko Klientas „Maximus“.

Švelninimas vis dar yra pagrindinis dalykas norint išvengti finansinės kenkėjiškos programos, nesvarbu, ar tai būtų verslas, įmonė, ar namų vartotojas. Pagrindinis mokymas nuo sukčiavimo Kaip nustatyti sukčiavimo el. LaiškąSugauti sukčiavimo el. Laišką sunku! Sukčiai, kaip „PayPal“ ar „Amazon“, bando pavogti jūsų slaptažodį ir kreditinės kortelės informaciją, nes jų apgaulė yra beveik tobula. Parodome, kaip pastebėti sukčiavimą. Skaityti daugiau ir kitos tikslinės kenkėjiškos veiklos formos Kaip sukčiai naudoja sukčiavimo el. Laiškus tiksliniams studentamsSukčiavimų, skirtų studentams, skaičius auga ir daugelis patenka į šias spąstus. Štai ką turite žinoti ir ką turėtumėte padaryti, kad jų išvengtumėte. Skaityti daugiau eikite didžiulį kelią sustabdydami tokio tipo užkrėtimą patekdami į organizaciją ar net į jūsų namus.

Paveikta Pinkslipbot? Ar tai buvo namuose ar jūsų organizacijoje? Ar buvote išjungtas iš savo sistemos? Leiskite mums sužinoti apie savo patirtį žemiau!

Vaizdo kreditas: „akocharm“ per „Shutterstock“

Gavinas yra MUO vyresnysis rašytojas. Jis taip pat yra „MakeUseOf“ šifravimo seserų svetainės „Blocks Decoded“ redaktorius ir SEO vadovas. Jis turi šiuolaikinio rašymo bakalaurą („Hons“) su skaitmeninio meno praktika, pagrobtu nuo Devono kalvų, taip pat turi daugiau nei dešimtmetį trukusio profesionalaus rašymo patirtį. Jis mėgaujasi daugybe arbatos.