Skelbimas

Kai maždaug gegužės pabaigoje pradėjo išdžiūti nauji plačiai išplatintos „Locky“ išpirkos programų pavyzdžiai 2016 m. Saugumo tyrinėtojai buvo tikri, kad paskutinio iš failą šifravusių kenkėjiškų programų nematėme variantas.

Štai ir jie buvo teisūs.

Nuo birželio 19 dienostūkst saugumo ekspertai pastebėjo milijonus kenksmingų el. laiškų, išsiųstų su priedu, kuriame yra naujas „Locky“ išpirkos programos variantas. Atrodo, kad evoliucija kenkėjišką programą padarė žymiai pavojingesnę Už kompiuterio ribų: 5 būdai, kaip „Ransomware“ ateityje jus pateks į nelaisvę„Ransomware“ yra turbūt blogiausia kenkėjiška programinė įranga, o juo besinaudojančių nusikaltėlių tampa vis daugiau pažengusiems, Štai penki nerimą keliantys dalykai, įskaitant netrukus galinčius būti įkaitus, įskaitant išmaniuosius namus ir išmaniuosius automobiliai. Skaityti daugiau , ir lydi pakitusi paskirstymo taktika, skleidžianti infekciją toliau nei anksčiau.

Tai ne tik „Locky“ išpirkos programos, jaudinantys saugumo tyrinėtojai. Jau buvo kitų „Locky“ variantų, ir atrodo, kad paskirstymo tinklai visame pasaulyje populiarina „gamybą“, neturėdami omenyje konkrečių tikslų.

„JavaScript Ransomware“

2016 mačiau nedidelis kenkėjiškų programų platinimo poslinkis Neapsaukite sukčių: „Ransomware“ ir kitų grėsmių vadovas Skaityti daugiau . Interneto vartotojai tik gali tik pradėti suprasti grėsmingą išpirkos programinės įrangos keliamą pavojų, tačiau ji jau pradėjo vystytis, kad kuo ilgiau išliktų po radaru.

Ir nors kenkėjiškos programos, naudojančios gerai žinomas „JavaScript“ sistemas, nėra neįprasta, pirmąjį 2016 m. Ketvirtį saugumo specialistai buvo priblokšti. vedantis Eldoną Sprickerhoffą į valstiją:

„Kenkėjiškų programų evoliucija atrodo tokia greita ir skurdi kaip bet kurios džiunglių aplinkos, kurioje išlikimas ir plitimas vyksta kartu. Autoriai dažnai pasirenka įvairių kenkėjiškų programų padermes į naujos kartos kodą - reguliariai renkasi kiekvienos kartos efektyvumą ir pelningumą. “

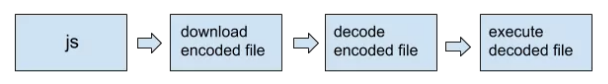

„Java“ programoje užkoduotos išpirkos programos atsiradimas yra naujas iššūkis vartotojams, kurio reikia bandyti išvengti. Anksčiau, jei netyčia atsisiuntėte ar jums buvo atsiųstas kenksmingas failas, „Windows“ nuskaitytų failo plėtinį ir nuspręstų, ar šis konkretus failo tipas kelia pavojų jūsų sistemai.

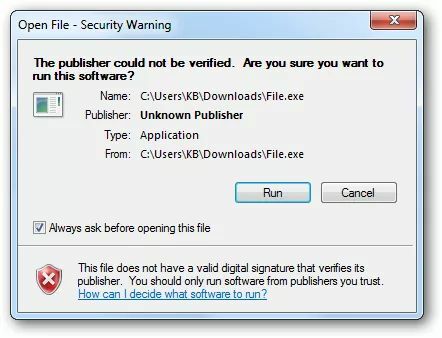

Pvz., Kai bandote paleisti nežinomą.egzekucija failą, pamatysite šį įspėjimą:

Nėra tokio numatyto įspėjimo su „JavaScript“ - .js failo plėtinys - failai, dėl kurių daugybė vartotojų spustelėjo negalvodami, o tada buvo laikomi išpirkai.

Robotai ir šlamšto el. Paštas

Didžioji dalis išpirkos programų yra siunčiamos kenkėjiškais el. Laiškais, kurie savo ruožtu yra siunčiami didžiuliais kiekiais per didžiulius užkrėstų kompiuterių tinklus, paprastai vadinamus „botnet“.

Didžiulis padidėjęs „Locky“ išpirkos programų skaičius buvo tiesiogiai susijęs su „Necrus“ botnetu, kurio vidutinis rodiklis buvo 50,000 IP adresai užkrėsti kas 24 valandas kelis mėnesius. Stebint („Anubis Networks“), infekcijos lygis išliko stabilus iki kovo 28 dtūkst kai buvo didžiulis antplūdis, pasiekdamas 650,000 infekcijos per 24 valandas. Tada grįžkite prie įprasto verslo, nors ir lėtai mažėjančio infekcijos lygio.

Birželio 1 dŠv, Nekrasas ėjo tyliai. Spėlionės, kodėl botnet'as nutilo, yra menkas, nors daug dėmesio skiriantis areštuota apie 50 Rusijos įsilaužėlių. Tačiau vėliau tą mėnesį robotų tinklas atnaujino verslą (apie 19tūkst Birželio mėn), siųsdamas naująjį „Locky“ variantą milijonams potencialių aukų. Aukščiau esančiame paveikslėlyje galite pamatyti dabartinį „Necrus“ botnet tinklo plitimą - atkreipkite dėmesį, kaip jis vengia Rusijos?

Šlamšto el. Laiškuose visada yra priedas, teigiantis, kad tai yra svarbus dokumentas ar archyvas, išsiųstas iš patikimos (tačiau apgaulingos) paskyros. Kai dokumentas bus atsiųstas ir pasiektas, jis automatiškai paleis užkrėstą makrokomandą ar kitą kenksmingą scenarijų ir prasidės šifravimo procesas.

Nesvarbu, ar „Locky“, „Dridex“, „CryptoLocker“ ar vienas iš daugybės išpirkos programų variantų Virusai, šnipinėjimo programos, kenkėjiškos programos ir kt. Paaiškinta: internetinių grėsmių supratimasKai pradedi galvoti apie visus dalykus, kurie gali suklysti naršant internete, žiniatinklis pradeda atrodyti kaip gana bauginanti vieta. Skaityti daugiau , šlamštas vis dar yra pasirinktas išpirkos programų pristatymo tinklas, aiškiai parodantis, koks sėkmingas šis pateikimo būdas.

Atsiranda nauji iššūkiai: Bartas ir RAA

„JavaScript“ kenkėjiška programa nėra vienintelis pavojus „Ransomware“ ir toliau auga - kaip galite apsisaugoti? Skaityti daugiau vartotojai turės susidurti su artimiausiais mėnesiais - nors turiu dar vieną „JavaScript“ įrankį, kuris galėtų jums papasakoti!

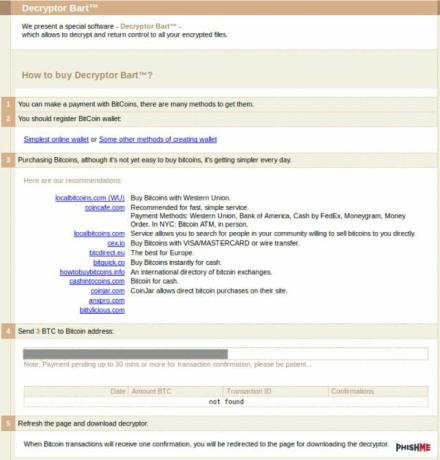

Pirmiausia Bartas infekcija pasitelkia kai kuriuos gana įprastus išpirkos programų metodus, naudodama panašią mokėjimo sąsają kaip „Locky“ ir nukreipdama į pagrindinį šifravimo failų plėtinių sąrašą. Tačiau yra keletas pagrindinių veiklos skirtumų. Nors daugumai išpirkos programų reikia rinkti namus komandų ir valdymo serveriui šifruoti žalia šviesa, Bartas neturi tokio mechanizmo.

Vietoj to, Brendan Griffin ir Ronnie Tokazowski iš Phishme tiki, Bartas remiasi a „Aiškus aukos identifikatorius, nurodantis grėsmės dalyviui, koks iššifravimo raktas turėtų būti naudojamas kuriant iššifravimo programą, kuri, kaip manoma, bus prieinama aukoms, kurios moka išpirka “, tai reiškia, net jei užkrėstasis greitai atsijungia nuo interneto (prieš gaudamas tradicinę komandą ir valdymą), išpirkos programa vis dar užšifruos bylos.

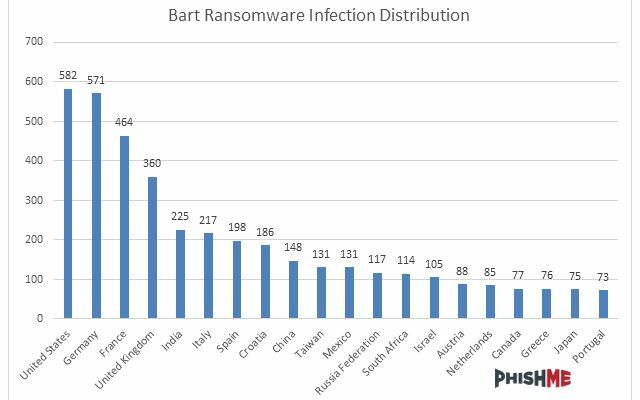

Yra dar du dalykai, atidėliojantys Bartą: jo iššifravimas, reikalaujantis kainos, ir konkretus tikslų pasirinkimas. Šiuo metu jis yra 3BTC (bitcoin), kuris rašymo metu prilygsta šiek tiek mažiau nei 2000 USD! Kalbant apie taikinių pasirinkimą, iš tikrųjų daugiau yra Bartas nėra taikinys. Jei Bartas nustato įdiegtą vartotojo, rusų, ukrainiečių ar baltarusių kalbą, ji nebus įdiegta.

Antra, mes turime RAA, dar vienas „Java“ programinės įrangos variantas. RAA įdomu yra tai, kad naudojamas įprastas „JavaScript“ bibliotekas. RAA yra platinama per kenksmingą el. Pašto tinklą, kaip mes matome su dauguma išpirkos programų, ir dažniausiai būna paslėpti kaip „Word“ dokumentai. Kai failas vykdomas, jis sukuria suklastotą „Word“ dokumentą, kuris atrodo visiškai sugadintas. Vietoj to, RAA nuskaito galimus diskus, kad patikrintų, ar nėra prieigos prie skaitymo ir rašymo, o jei pasiseks - „Crypto-JS“ biblioteka, kad būtų galima šifruoti vartotojo failus.

Norėdami dar labiau įžeisti, „RAA“ taip pat susieja žinomą slaptažodžių vagystės programą „Pony“, kad įsitikintumėte, ar tikrai esate tikrai nuskriaustas.

„Java“ kenkėjiškų programų valdymas

Laimei, nepaisant akivaizdžios „Java“ pagrindu veikiančios kenkėjiškos programos keliamos grėsmės, galimą pavojų galime sumažinti naudodamiesi pagrindinėmis saugos kontrolėmis tiek el. Pašto paskyrose, tiek „Office“ rinkiniuose. Aš naudoju „Microsoft Office“, todėl šie patarimai bus skirti toms programoms, tačiau turėtumėte taikyti tuos pačius saugos principus visoms jūsų naudojamoms programoms.

Išjungti makrokomandas

Pirmiausia galite išjungti makrokomandų automatinį paleidimą. Makrokomponente gali būti kodas, skirtas automatiškai atsisiųsti ir vykdyti kenkėjiškas programas jums to nesuvokiant. Parodysiu, kaip tai padaryti „Microsoft Word 2016“, bet procesas yra gana panašus visoms kitoms „Office“ programoms Kaip apsisaugoti nuo "Microsoft Word" kenkėjiškų programųAr žinojai, kad tavo kompiuteris gali būti užkrėstas kenkėjiškais „Microsoft Office“ dokumentais, ar kad tu gali būti priverstas įjungti jiems reikalingus parametrus užkrėsti kompiuterį? Skaityti daugiau .

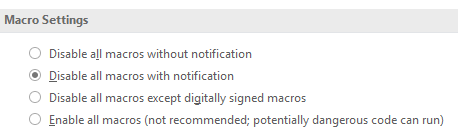

Eik į Failas> Parinktys> Pasitikėjimo centras> Pasitikėjimo centro nustatymai. Pagal Makro nustatymai turite keturias galimybes. Aš pasirenku Išjunkite visas makrokomandas su pranešimu, todėl galiu pasirinkti jį paleisti, jei esu tikras dėl šaltinio. Tačiau „Microsoft“ pataria pasirinktiIšjunkite visas makrokomandas, išskyrus skaitmeniškai pasirašytas makrokomandas, tiesiogiai susijęs su „Locky“ išpirkos programų plitimu.

Rodyti plėtinius, naudoti kitą programą

Tai nėra visiškai nepriekaištinga, tačiau šių dviejų pakeitimų derinys galbūt padės sutaupyti du kartus spustelėjus klaidingą failą.

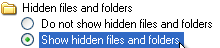

Pirmiausia „Windows“ turite įjungti failų plėtinius, kurie pagal numatytuosius nustatymus yra paslėpti.

„Windows 10“ atidarykite naršyklės langą ir eikite į Vaizdas skirtukas. Patikrinti Failo vardo plėtiniai.

„Windows 7“, 8 ar 8.1 versijoje eikite į Valdymo skydas> Išvaizda ir personalizavimas> Aplanko parinktys. Pagal Vaizdas skirtuką, slinkite žemyn Pažangūs nustatymai kol pastebėsite Slėpti žinomų failų tipų plėtinius.

Jei netyčia atsisiųsite kenkėjišką failą, paslėptą kaip kažkas kita, prieš vykdydami turėtumėte pastebėti failo plėtinį.

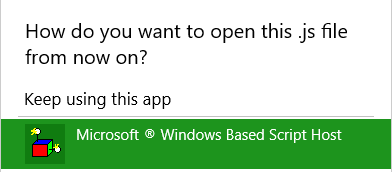

Antroje dalyje reikia pakeisti numatytąją programą, naudojamą atidaryti „Java“ failus. Matote, kai naršyklėje įsijungiate į „JavaScript“, yra keletas kliūčių ir sistemų, skirtų bandyti sustabdyti bet kokius kenksmingus įvykius nuo siaubimo jūsų sistemoje. Kai esate ne naršyklės šventykloje ir pateksite į „Windows“ apvalkalą, paleidus failą gali nutikti blogų dalykų.

Eikite į a .js byla. Jei nežinote, kur ir kaip, įveskite * .js į „Windows Explorer“ paieškos juostą. Jūsų langas turėtų būti užpildytas panašiais failais:

Dešiniuoju pelės mygtuku spustelėkite failą ir pasirinkite Savybės. Šiuo metu „JavaScript“ failas atidaromas naudojant „Microsoft Windows Based Script Host“. Slinkite žemyn, kol rasite Užrašų knygelė ir paspauskite Gerai.

Dar kartą patikrinkite

„Microsoft Outlook“ neleidžia jums gauti tam tikro tipo failų. Tai apima ir .exe, ir .js, ir tai turi užkirsti kelią netyčia į savo kompiuterį įvesti kenkėjiškas programas. Tačiau tai nereiškia, kad jie negali ir neslys per abi kitas priemones. Yra trys nepaprastai paprasti būdai, kaip išpirkti programinę įrangą:

- Naudojant failų glaudinimą: kenksmingą kodą galima archyvuoti ir jis siunčiamas naudojant kitą failo plėtinį, kuris nesuaktyvina integruoto „Outlook“ priedų blokavimo.

- Pervardykite failą: dažnai susiduriame su kenkėjišku kodu, paslėptu kaip kito tipo failas. Kadangi didžioji pasaulio dalis naudoja tam tikros formos biuro rinkinius, dokumentų formatai yra ypač populiarūs.

- Bendrai naudojamo serverio naudojimas: ši parinktis yra šiek tiek mažiau tikėtina, tačiau kenksmingi laiškai gali būti siunčiami iš privataus FTP arba saugaus „SharePoint“ serverio, jei jam pakenkta. Kadangi serveris „Outlook“ įtrauktas į baltąjį sąrašą, priedas nebus paimtas kaip kenksmingas.

Čia rasite visą sąrašą iš kurių plėtiniai „Outlook“ blokuojami pagal numatytuosius nustatymus.

Nuolatinis budrumas

Aš nemeluosiu. Kai esate prisijungę, visur egzistuoja kenkėjiškų programų grėsmė, tačiau jūs neprivalote pasiduoti spaudimui. Apsvarstykite svetaines, kuriose lankotės, paskyras, prie kurių prisiregistruojate, ir gautus el. Laiškus. Ir nors mes žinome, kad antivirusinei programinei įrangai sunku neatsilikti nuo akinančio kenkėjiškų programų masyvo pateiktų variantų, antivirusinių programų paketo atsisiuntimas ir atnaujinimas turėtų absoliučiai būti jūsų sistemos dalis gynyba.

Ar jus užklupo išpirkos programos? Ar gavote failus atgal? Kuri tai buvo išpirkos programa? Praneškite mums, kas nutiko jums!

Vaizdo kreditai: Nekruso botnet infekcijos žemėlapis per malwaretech.com, Barto dešifravimo sąsaja ir dabartinės infekcijos pagal šalis tiek per phishme.com

Gavinas yra MUO vyresnysis rašytojas. Jis taip pat yra „MakeUseOf“ šifravimo seserų svetainės „Blocks Decoded“ redaktorius ir SEO vadovas. Jis turi šiuolaikinio rašymo bakalaurą („Hons“) su skaitmeninio meno praktika, pagrobtu nuo Devono kalvų, taip pat turi daugiau nei dešimtmetį trukusio profesionalaus rašymo patirtį. Jis mėgaujasi daugybe arbatos.